DirCMS 审计

DirCMS 审计 环境搭建 官网链接:http://www.dircms.cc/ 下载地址:dircms6 目录结构 代码目录结构 . ├── admin.php ├── api ├── cache ├── config ├── dircms ├── favicon.ico ├── index.php ├── install.php ├── LICENSE ├── mobi...

DirCMS 审计 环境搭建 官网链接:http://www.dircms.cc/ 下载地址:dircms6 目录结构 代码目录结构 . ├── admin.php ├── api ├── cache ├── config ├── dircms ├── favicon.ico ├── index.php ├── install.php ├── LICENSE ├── mobi...

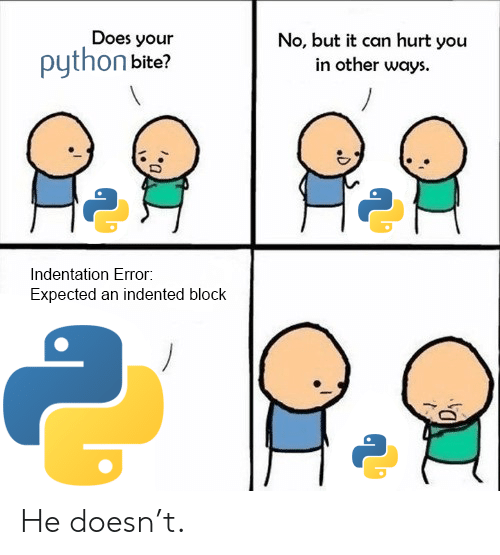

pyjail 沙箱逃逸原理 绕过删除模块或方法 绕过基于字符串匹配的过滤 绕过命名空间限制 绕过长度限制 绕过多行限制 变量覆盖与函数篡改 绕过 audit hook 绕过 AST 沙箱 绕过输出限制 绕过 opcode 沙箱 利用生成器栈 PyJail 没有输出的场景 在 Python 中使用...

Jekyll-theme-chirpy 主题默认只能展示 h2, h3,如果想要显示 h2,h3,h4, 可以参考:Ability to control/increase the Heading levels suppported by TOC Plugin · Issue #1023 · cotes2020/jekyll-theme-chirpy 中 @otzslayer 的回复: ...

在 Flask 应用中,XSS 攻击通常发生在模板引擎渲染阶段,特别是在使用 {{ … }} 语法输出用户数据的时候,下面是 flask 导致 XSS 的利用场景。 使用危险模板渲染函数 render_template_string flask.Markup 绕过模板引擎 路由信息带入返回值 ...

Python 中的 inf 利用 在 Python 中,inf 表示正无穷大(positive infinity)。inf 一个特殊的浮点数值,用于表示没有上限的数值。在一些 Python 应用中,如果某些逻辑是通过用户的输入来做计算的,那么输入 inf 就有可能造成一些安全问题。 CTF 示例:waiting an eternity AmateursCTF 2023 中 waiting ...

resolveClass 简介 resolveClass 是一个用于在对象反序列化过程中进行类解析的方法,该方法属于 ObjectInputStream 类的内部类 ObjectStreamClass,在一些反序列化场景下,resolveClass 被用于实现黑名单过滤,示例如下: 编写一个 MyObjectInputStream 类继承自 ObjectInputStream 并重写 ...

Exchange 测试环境搭建 参考资料: Exchange系列文章——Exchange2019部署安装 - 小贝笔记 安装步骤除了文章中描述的以外,还需要安装一个 URL 重写模块,Exchange server 2019 CU 11 以上需要安装。 切换域管理员或拥有Exchange管理权限的用户登录并安装必备组件(此次实验环境用域管理员登录) ....

使用 burpsuite 抓取 exchange ntlm 认证报文时存在无法响应的情况,一挂代理就无法正常响应。 更改 HTTP 协议版本 抓包时发现 burp 会自动使用 http/2 版本的协议,使用 http/1.1 版本协议进行发送时可以得到响应,burpsuite 中修改 http 协议版本有两个地方: Repeater 中的 inspector 框,选择 Request...

文章首发于先知社区:轻量级代码审计工具: Semgrep - 先知社区 Semgrep 介绍 什么是 Semgrep? Semgrep 是一个开源的静态代码分析工具,旨在帮助开发人员和安全专家发现和修复软件代码中的安全漏洞、代码质量问题和最佳实践违规等。Semgrep 支持多种编程语言,包括但不限于 Python、JavaScript、Go、Java、PHP 等。 以下是 ...

Java JNDI 简介 目录服务 目录服务(Directory service)是一个储存、组织和提供信息访问服务的软件系统,在软件工程中,一个目录是指一组名字和值的映射。它允许根据一个给出的名字来查找对应的值,与词典相似,词典中每一个词也许会有多个词义,在一个目录中,一个名字也许会与多个不同的信息相关联。 目录服务在许多不同的场景中被广泛使用,例如: 用户身份认证和...